Remote Credential Guard štiti vjerodajnice udaljene radne površine

Svi korisnici administratora sustava imaju jednu vrlo iskrenu brigu - osiguranje vjerodajnica putem veze s udaljenom radnom površinom . (Desktop)To je zato što zlonamjerni softver može pronaći put do bilo kojeg drugog računala preko desktop veze i predstavljati potencijalnu prijetnju vašim podacima. Zato OS Windows(Windows OS) treperi upozorenje " Provjerite vjerujete li ovom računalu, povezivanje s nepouzdanim računalom može naštetiti vašem računalu(Make sure you trust this PC, connecting to an untrusted computer might harm your PC) " kada se pokušate povezati s udaljenom radnom površinom.

U ovom ćemo postu vidjeti kako značajka Remote Credential Guard , koja je uvedena u Windows 10 , može pomoći u zaštiti vjerodajnica udaljene radne površine u sustavima Windows 10 Enterprise(Windows 10 Enterprise) i Windows Server .

Remote Credential Guard u sustavu Windows 10(Windows 10)

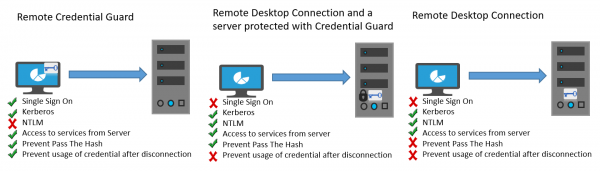

Značajka je osmišljena da eliminira prijetnje prije nego što preraste u ozbiljnu situaciju. Pomaže vam da zaštitite svoje vjerodajnice putem veze s udaljenom radnom površinom(Desktop) preusmjeravanjem Kerberos zahtjeva natrag na uređaj koji zahtijeva vezu. Također pruža iskustvo jedinstvene prijave za sesije udaljene radne površine .(Remote Desktop)

U slučaju bilo kakve nesreće u kojoj je ciljni uređaj ugrožen, vjerodajnice korisnika nisu izložene jer se i vjerodajnice i derivati vjerodajnica nikada ne šalju ciljnom uređaju.

Modus operandi Remote Credential Guarda(Remote Credential Guard) vrlo je sličan zaštiti koju nudi Credential Guard na lokalnom računalu osim što Credential Guard također štiti pohranjene vjerodajnice domene putem Credential Managera(Credential Manager) .

Pojedinac može koristiti Remote Credential Guard na sljedeće načine:

- Budući da su vjerodajnice administratora(Administrator) vrlo privilegirane, moraju biti zaštićene. Korištenjem Remote Credential Guard -a možete biti sigurni da su vaše vjerodajnice zaštićene jer ne dopušta vjerodajnicama da prođu preko mreže na ciljni uređaj.

- Zaposlenici službe za pomoć(Helpdesk) u vašoj organizaciji moraju se povezati s uređajima koji su spojeni na domenu koji bi mogli biti ugroženi. Uz Remote Credential Guard , zaposlenik službe za pomoć može koristiti RDP za povezivanje s ciljnim uređajem bez ugrožavanja svojih vjerodajnica za zlonamjerni softver.

Hardverski i softverski zahtjevi

Kako biste omogućili nesmetano funkcioniranje Remote Credential Guard -a , osigurajte da su ispunjeni sljedeći zahtjevi klijenta i poslužitelja udaljene radne površine .(Remote Desktop)

- Klijent i poslužitelj udaljene radne površine(Remote Desktop Client) moraju biti povezani s domenom Active Directory

- Oba uređaja se moraju ili pridružiti istoj domeni ili se poslužitelj udaljene radne površine(Remote Desktop) mora pridružiti domeni s odnosom povjerenja s domenom klijentskog uređaja.

- Kerberos provjera autentičnosti trebala je biti omogućena .

- Klijent udaljene radne površine(Remote Desktop) mora imati barem Windows 10 , verziju 1607 ili Windows Server 2016 .

- Aplikacija Remote Desktop Universal Windows Platform ne podržava Remote Credential Guard pa upotrijebite klasičnu aplikaciju Remote Desktop za (Remote Desktop)Windows .

Omogućite Remote Credential Guard putem Registra(Registry)

Da biste omogućili Remote Credential Guard na ciljnom uređaju, otvorite Registry Editor i idite na sljedeći ključ:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Lsa

Dodajte novu DWORD vrijednost pod nazivom DisableRestrictedAdmin . Postavite vrijednost ove postavke registra na 0 da biste uključili Remote Credential Guard .

Zatvorite uređivač registra.

Možete omogućiti Remote Credential Guard pokretanjem sljedeće naredbe s povišenog CMD-a:

reg add HKLM\SYSTEM\CurrentControlSet\Control\Lsa /v DisableRestrictedAdmin /d 0 /t REG_DWORD

Uključite Remote Credential Guard pomoću pravila grupe(Group Policy)

Moguće je koristiti Remote Credential Guard na klijentskom uređaju postavljanjem pravila grupe(Group Policy) ili korištenjem parametra s vezom na udaljenu radnu površinu(Remote Desktop Connection) .

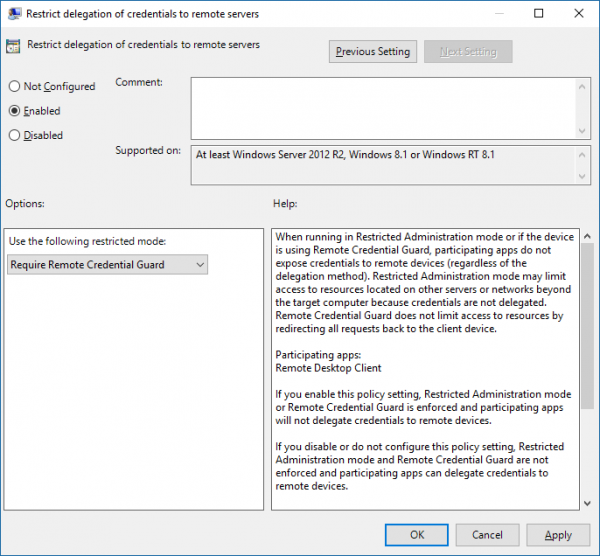

S konzole za upravljanje pravilima grupe(Group Policy Management Console) idite na Computer Configuration > Administrative Templates > System > Credentials Delegation.

Sada dvaput kliknite Ograniči delegiranje vjerodajnica na udaljene poslužitelje(Restrict delegation of credentials to remote servers) da biste otvorili njegov okvir Svojstva.

Sada u okviru Koristi sljedeći ograničeni način rada(Use the following restricted mode) odaberite Zahtijevaj Remote Credential Guard. ( Require Remote Credential Guard. )Prisutna je i druga opcija Restricted Admin mode . Njegovo značenje je da će se, kada se Remote Credential Guard ne može koristiti, koristiti način rada Ograničeni administrator(Restricted Admin) .

U svakom slučaju, ni Remote Credential Guard ni Restricted Admin način neće slati vjerodajnice u čistom tekstu poslužitelju udaljene radne površine .(Remote Desktop)

Dopustite Remote Credential Guard(Allow Remote Credential Guard) odabirom opcije " Preferiraj udaljenu zaštitu vjerodajnica(Prefer Remote Credential Guard) ".

Kliknite OK(Click OK) i izađite iz konzole za upravljanje pravilima grupe(Group Policy Management Console) .

Sada, iz naredbenog retka, pokrenite gpupdate.exe /force kako biste bili sigurni da je objekt grupne politike primijenjen.(Group Policy)

Koristite Remote Credential Guard(Use Remote Credential Guard) s parametrom za vezu s udaljenom radnom(Remote Desktop) površinom

Ako ne koristite pravila grupe(Group Policy) u svojoj organizaciji, možete dodati parametar remoteGuard kada pokrenete vezu s udaljenom radnom površinom(Desktop Connection) da biste uključili Remote Credential Guard za tu vezu.

mstsc.exe /remoteGuard

Stvari koje trebate imati na umu kada koristite Remote Credential Guard

- Remote Credential Guard ne može se koristiti za povezivanje s uređajem koji je pridružen Azure Active Directoryju(Azure Active Directory) .

- Remote Desktop Credential Guard radi samo s RDP protokolom.

- Remote Credential Guard ne uključuje zahtjeve za uređaje. Na primjer, ako pokušavate pristupiti datotečnom poslužitelju s daljine, a poslužitelj datoteka zahtijeva zahtjev za uređajem, pristup će biti odbijen.

- Poslužitelj i klijent moraju se autentificirati pomoću Kerberosa(Kerberos) .

- Domene moraju imati odnos povjerenja ili i klijent i poslužitelj moraju biti spojeni na istu domenu.

- Remote Desktop Gateway nije kompatibilan sa Remote Credential Guard .

- Na ciljni uređaj ne propuštaju se vjerodajnice. Međutim, ciljni uređaj i dalje sam stječe Kerberos servisne (Kerberos Service) karte(Tickets) .

- Na kraju, morate koristiti vjerodajnice korisnika koji je prijavljen na uređaj. Korištenje spremljenih vjerodajnica ili vjerodajnica koje se razlikuju od vaših nije dopušteno.

Više o tome možete pročitati na Technetu(Technet) .

Povezano(Related) : Kako povećati broj veza s udaljenom radnom površinom(increase the number of Remote Desktop Connections) u sustavu Windows 10.

Related posts

Povećajte broj veza s udaljenom radnom površinom u sustavu Windows 11/10

Windows tipka je zapela nakon prebacivanja sa sesije udaljene radne površine

Nije moguće kopirati zalijepiti u sesiji udaljene radne površine u sustavu Windows 10

Došlo je do pogreške pri autentifikaciji, tražena funkcija nije podržana

Stvorite prečac za vezu s udaljenom radnom površinom u sustavu Windows 11/10

Najbolji besplatni softver za udaljenu radnu površinu za Windows 10

Fix Remote Desktop ne može pronaći pogrešku računala u sustavu Windows 11/10

Najbolji besplatni softver za udaljenu radnu površinu za Windows 10

Kako koristiti aplikaciju Udaljena radna površina u sustavu Windows 10

Udaljena radna površina ne radi ili se ne povezuje u sustavu Windows 11/10

NoMachine je besplatan i prenosiv alat za udaljenu radnu površinu za Windows PC

Usluge udaljene radne površine uzrokuju visoki CPU u sustavu Windows 11/10

Kartica Udaljena radna površina u RDWEB-u nedostaje pregledniku Edge u sustavu Windows 10

Pristupite svom računalu daljinski koristeći Chrome Remote Desktop

Vaše vjerodajnice nisu radile na udaljenoj radnoj površini u sustavu Windows 11/10

Povežite iPhone s računalom sa sustavom Windows 10 pomoću Microsoftove udaljene radne površine

Izvedite CTRL+ALT+DEL na udaljenom računalu pomoću udaljene radne površine

Pogreška pri pokušaju prijave nije uspjela pri povezivanju udaljene radne površine

RDP veza se prekida kada omogućite zvuk na udaljenoj radnoj površini

Kako koristiti udaljenu radnu površinu (RDP) u sustavu Windows 11/10 Home