Omogućite ili onemogućite izolaciju jezgre i integritet memorije u sustavu Windows 11/10

Cyber-napadi su se promijenili u posljednjih nekoliko godina. Lažni hakeri sada mogu preuzeti vaše računalo i zaključati datoteke osim ako im niste spremni platiti novac. Ove vrste napada nazivaju se Ransomware i koriste eksploatacije na razini kernela koji pokušavaju pokrenuti zlonamjerni softver s najvišim privilegijama, npr. WannaCry i Petya ransomware. Kako bi ublažio ove vrste napada, Microsoft je uveo značajku koja vam omogućuje da omogućite izolaciju jezgre i integritet memorije(Core Isolation and Memory Integrity) kako biste spriječili takve napade.

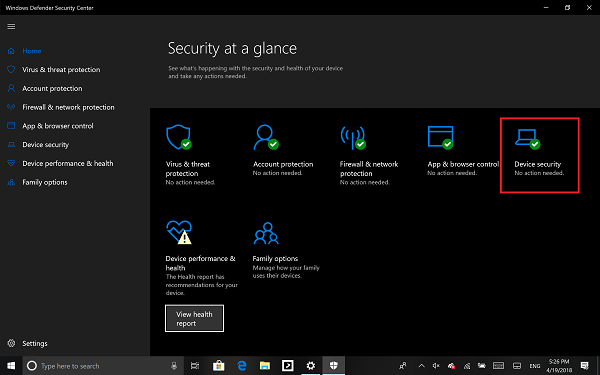

Sigurnosni centar(Defender Security Center) Windows Defender nudi ovu značajku. Pod nazivom Sigurnost uređaja ,(Device Security, ) nudi izvješćivanje o statusu i upravljanje sigurnosnim značajkama ugrađenim u vaše uređaje – uključujući uključivanje značajki za pružanje poboljšane zaštite. Međutim, ne radi na softverskoj razini; hardver ga također treba podržavati. Vaš bi firmver trebao podržavati virtualizaciju,(Virtualization,) koja računalu sa Windows 11/10 omogućuje pokretanje aplikacija u spremniku, tako da ne dobivaju pristup drugim dijelovima sustava.

Vaš uređaj mora ispunjavati zahtjeve za standardnu hardversku sigurnost To znači da vaš uređaj treba podržavati integritet memorije i izolaciju jezgre te također imati:

- TPM 2.0 (također se naziva vaš sigurnosni procesor)

- Omogućeno sigurno pokretanje

- DEP

- UEFI MAT

Omogućite izolaciju jezgre(Core Isolation) i integritet memorije(Memory Integrity) u sustavu Windows 11(Windows 11)

Vjerojatno je najlakši način da omogućite ili onemogućite sigurnost(Security) temeljenu na virtualizaciji u sustavu Windows 11(Windows 11) . Drugim riječima, morate omogućiti izolaciju jezgre(enable Core isolation) da biste to učinili. Za to učinite sljedeće:

- Potražite sigurnost sustava Windows (windows security ) u okviru za pretraživanje na traci zadataka.

- Kliknite(Click) na pojedinačni rezultat pretraživanja.

- Prijeđite na karticu Sigurnost uređaja(Device security) .

- Kliknite na opciju Pojedinosti o izolaciji jezgre(Core isolation details ) .

- Uključite gumb za integritet memorije (Memory integrity ) da biste ga uključili.

- Ponovno pokrenite računalo.

Omogućite izolaciju jezgre(Core Isolation) i integritet memorije(Memory Integrity) u Windows 11/10

- Prijavite se kao administrator i otvorite sigurnosni centar Windows Defendera(Windows Defender Security Center)

- Potražite opciju Sigurnost uređaja .(Device Security)

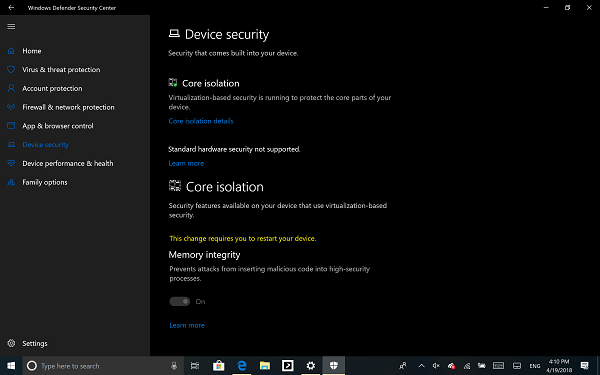

- Ovdje biste trebali provjeriti je li izolacija jezgre(Core Isolation) pod Virtualizacija(Virtualization) omogućena na vašem računalu.

- Izolacija jezgre (Core isolation)pruža(y) sigurnosne značajke temeljene na virtualizaciji za zaštitu ključnih dijelova vašeg uređaja.

- Kliknite(Click) pojedinosti o izolaciji jezgre(Core) i bit će vam ponuđeno da omogućite integritet memorije(Memory Integrity) .

Integritet memorije(Memory integrity) (integritet koda zaštićenog hipervizorom) sigurnosna je značajka izolacije jezgre(Core) koja sprječava napade od umetanja zlonamjernog koda u procese visoke sigurnosti. Prebacite(Toggle) da biste ga uključili.

Nakon što je omogućen, tražit će od vas da ponovno pokrenete računalo kako biste u potpunosti omogućili integritet memorije(Memory Integrity) .

Ako se kasnije suočite s problemima s kompatibilnošću aplikacija, možda ćete to morati isključiti.

Povezano(Related) : Integritet memorije je zasivljen ili se ne uključuje/isključuje .

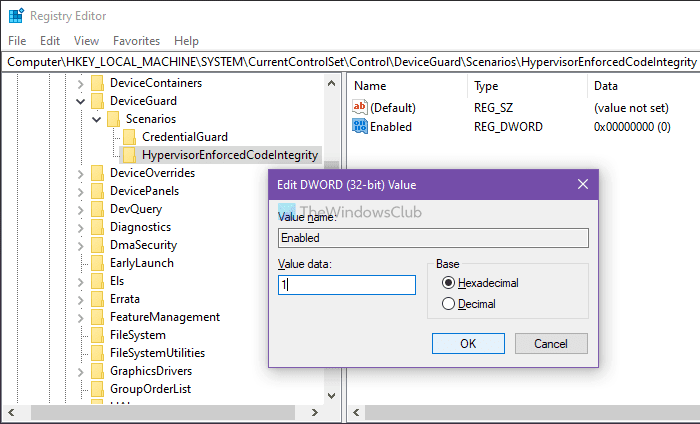

Omogućite ili onemogućite izolaciju jezgre(Core Isolation) i integritet memorije(Memory Integrity) pomoću Registra

Također možete koristiti Registar(Registry) da biste omogućili ili onemogućili integritet memorije(Memory) izolacije jezgre pomoću (Core)uređivača registra(Registry Editor) , slijedite ove korake:

- Pritisnite Win+R da otvorite dijaloški okvir Pokreni.

- Upišite regedit i pritisnite tipku Enter .

- Kliknite na opciju Da(Yes) .

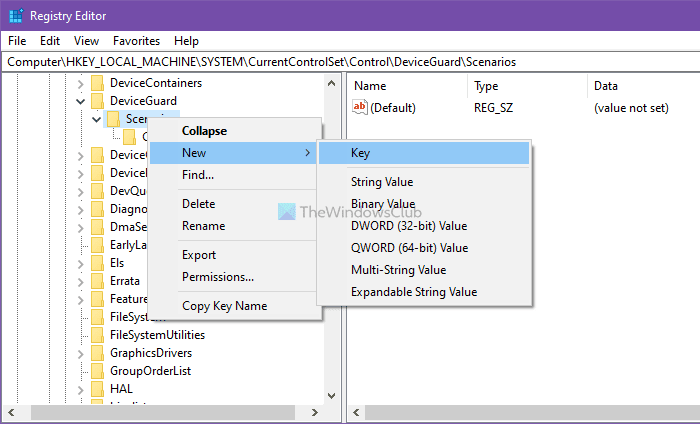

- Idite na Scenarije(Scenarios) u HKEY_LOCAL_MACHINE .

- Desnom tipkom miša kliknite Scenarios > New > Key .

- Imenujte ga kao HypervisorEnforcedCodeIntegrity .

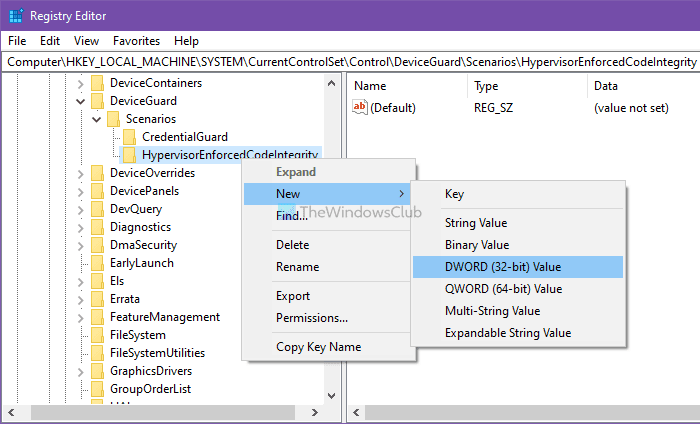

- Desnom tipkom miša kliknite na nju > New > DWORD (32-bit) Value .

- Imenujte ga kao Omogućeno(Enabled) .

- Dvaput kliknite na njega da biste postavili podatke o vrijednosti(Value) kao 1 da biste omogućili i 0 da biste onemogućili.

- Kliknite gumb U redu(OK) .

- Ponovno pokrenite računalo.

Da biste saznali više o ovim koracima, nastavite čitati.

Mjera opreza:(Precaution: ) Prije nego krenete na korake REGEDIT , ne zaboravite stvoriti točku za vraćanje sustava .

Za početak pritisnite Win+R da otvorite dijaloški okvir Pokreni(Run) , upišite regedit i pritisnite tipku Enter . Ako se UAC prompt pojavi na vašem zaslonu, kliknite opciju Da da biste (Yes )otvorili uređivač registra .

Zatim idite na sljedeći put:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios

Desnom tipkom miša kliknite ključ Scenarios > New > Key i nazovite ga kao HypervisorEnforcedCodeIntegrity .

Zatim morate kreirati vrijednost REG_DWORD . Za to desnom tipkom miša kliknite HypervisorEnforcedCodeIntegrity > New > DWORD (32-bit) Value i nazovite ga kao Omogućeno(Enabled) .

Prema zadanim postavkama, dolazi s podacima o vrijednosti 0 (Value),(0) što znači da je onemogućeno. Međutim, ako želite omogućiti ovu funkciju, dvaput kliknite na nju da biste postavili podatke o vrijednosti(Value) kao 1 .

Kliknite gumb OK i ponovno pokrenite računalo.

Uz to, postoje još dvije opcije koje mogu biti dostupne ovisno o hardveru vašeg računala.

- Sigurnosni procesor(Security Processor) se pojavljuje samo ako imate TPM dostupan uz hardver vašeg računala. To su diskretni čipovi zalemljeni na matičnu ploču računala od strane OEM -a . Kako bi izvukao maksimum iz TPM -a , OEM mora pažljivo integrirati hardver sustava i firmver s TPM -om kako bi mu slao naredbe i reagirao na njegove odgovore. Noviji TPM(TPMs) -ovi također mogu pružiti prednosti sigurnosti i privatnosti samom hardveru sustava. Stoga svakako provjerite sve ovo ako kupujete novo računalo.

- Secure Boot sprječava učitavanje zlonamjernog koda prije vašeg OS-a. Teško ih je razbiti, ali sigurnom dizanjem to je riješeno.

Windows 11/10 također nudi Hypervisor Protected Code Integrity ( HVCI ) kada počnete s čistim instalacijama. Oni koji koriste stari hardver, imat će mogućnost uključiti se u objavu nadogradnje pomoću korisničkog sučelja u Windows Defender Security Center ( WDSC ). Ovo poboljšanje će osigurati da se proces kernela koji provjerava integritet koda izvodi u sigurnom okruženju izvođenja.

Pročitajte(Read) : Sigurnost temeljena na virtualizaciji nije omogućena u sustavu Windows 11(Virtualization-based Security not enabled in Windows 11) .

Related posts

Omogućite zaštitu potencijalno neželjenih aplikacija u sustavu Windows 11/10

Kako isključiti mapu iz skeniranja Windows Defendera u sustavu Windows 11/10

Ne može se uključiti Windows Defender u sustavu Windows 11/10

Kako otvoriti Windows sigurnosni centar u sustavu Windows 11/10

Izvršite izvanmrežno skeniranje Windows Defendera prilikom pokretanja sustava Windows 11/10

Što je WDAGUtilityAccount u sustavu Windows 11/10? Trebam li ga izbrisati?

Postavke sinkronizacije ne rade ili su zasivljene u sustavu Windows 11/10

Pronađite i popravite curenje memorije u sustavu Windows 11/10

Kako zamijeniti pogone tvrdog diska u sustavu Windows 11/10 s Hot Swap

Popravite pogrešku aplikacije WerMgr.exe ili WerFault.exe u sustavu Windows 11/10

Izradite sigurnosnu kopiju, premjestite ili izbrišite PageFile.sys pri gašenju u sustavu Windows 11/10

Omogućite mrežne veze u modernom stanju čekanja u sustavu Windows 11/10

Kako prikazati okno s detaljima u File Exploreru u sustavu Windows 11/10

Što je PLS datoteka? Kako stvoriti PLS datoteku u sustavu Windows 11/10?

Kako izmjeriti vrijeme reakcije u sustavu Windows 11/10

Kako dodati uređivač grupnih pravila u Windows 11/10 Home Edition

Kako provjeriti zapisnik o isključivanju i pokretanju u sustavu Windows 11/10

Obavijesti na programskoj traci se ne prikazuju u sustavu Windows 11/10

Popravite korištenje velike memorije Microsoft Edge u sustavu Windows 11/10

Kako otvoriti svojstva sustava na upravljačkoj ploči u sustavu Windows 11/10