Objašnjena ranjivost mikroarhitekturnog uzorkovanja podataka (MDS).

Uzorkovanje mikroarhitekturnih podataka(Microarchitectural Data Sampling) ( MDS ) je ranjivost na strani procesora . (CPU)Prema Intelu(Intel) , njegov CPU ima neke labave točke koje hakeri mogu iskoristiti. To znači preuzimanje kontrole nad CPU -om kako biste mogli čitati vrlo kratkoročne podatke pohranjene u internim međuspremnicima CPU-a . (CPU)Pogledajmo kako to radi. Također ćemo mi reći kako saznati je li vaš sustav pogođen ovim ZombieLoad exploitom.

MDS – Uzorkovanje mikroarhitekturnih podataka(MDS – Microarchitectural Data Sampling)

Moderni Intelovi(Intel) procesori koriste pohranu podataka u svojim internim međuspremnicima, a podaci se šalju u i iz predmemorije procesora. Interni međuspremnici procesora koriste se za smanjenje vremena računanja. Za ovu uštedu procesorskog vremena, podaci iz procesora prvo se pohranjuju u internu memoriju ugrađenu u procesor poput Intela(Intel) . Podaci su u formatu: TIME, DATA i IF_VALID stupci. Treba provjeriti je li dio podataka još uvijek valjan u određenom trenutku. To se prenosi u predmemoriju CPU -a za korištenje s drugim firmverom ili bilo kojim drugim softverom na računalu.

Ranjivost mikroarhitekturnog uzorkovanja podataka ( MDS ) je metoda kojom hakeri kradu podatke iz ultra-malih međuspremnika procesora u stvarnom vremenu. U svakoj sesiji računala, podaci se pohranjuju s filterima ( TIME , DATA , IF_VALID ) u ove mini predmemorije. Oni se vrlo brzo mijenjaju da se u trenutku kad je ukradena, njegova vrijednost ( također valjanost(validity) ) mijenja. Ipak, hakeri mogu koristiti podatke čak i ako se podaci unutar procesorskih filtera/promijene memorije, dopuštajući im da u potpunosti preuzmu kontrolu nad strojem. Nije vidljivo. Problemi(Problems) počinju kada haker dobije bilo koji ključ za šifriranje ili bilo koje druge korisne podatke iz mini međuspremnika u procesoru.

Da preformulišemo gore navedeno, hakeri mogu prikupljati podatke iako je život pohranjenih podataka iznimno kratak. Kao što je ranije rečeno, podaci se stalno mijenjaju, pa hakeri moraju biti brzi.

Rizici od uzorkovanja mikroarhitektonskih podataka(Microarchitectural Data Sampling) ( MDS )

Uzorkovanje mikroarhitekturnih podataka(Microarchitectural Data Sampling) ( MDS ) moglo bi odati ključeve za šifriranje i time dobiti kontrolu nad datotekama i mapama. MDS bi također mogao odati lozinke. Ako je kompromitirano, računalo se može uništiti kao u slučaju Ransomwarea(Ransomware) .

Zlonamjerni akteri mogu izdvojiti podatke iz drugih programa i aplikacija nakon što provale u memoriju procesora. Dobivanje RAM podataka nije teško nakon što imaju ključeve za šifriranje. Hakeri koriste zlonamjerno dizajnirane web stranice ili programe kako bi dobili pristup informacijama o procesoru.

Najgore(Worst) od svega je nesposobnost kompromitovanog računala, ne znajući da je kompromitirano. MDS napad neće ostaviti ništa u zapisniku i ne ostavlja nikakav otisak nigdje na računalu ili mreži, pa su šanse da će ga netko otkriti vrlo manje.

Vrste MDS ranjivosti

Do sada su otkrivene četiri varijante mikroarhitekture:

- Uzorkovanje podataka(Load Port Data Sampling) mikroarhitektonskog porta opterećenja

- Uzorkovanje podataka međuspremnika mikroarhitekture(Microarchitectural Store Buffer Data Sampling)

- Uzorkovanje podataka mikroarhitektonskog međuspremnika punjenja(Microarchitectural Fill Buffer Data Sampling) i

- Uzorkovanje mikroarhitektonskih podataka Uzorkovanje bez(Microarchitectural Data Sampling Uncacheable) memorije

Ovo je bilo najduže (jedna godina) razdoblje u kojem je ranjivost pronađena i čuvana kao tajna sve dok svi proizvođači operacijskih sustava i drugi nisu mogli razviti zakrpu za svoje korisnike.

Neki su korisnici pitali zašto jednostavno ne mogu onemogućiti hiperthreading kako bi se zaštitili od MDS -a . Odgovor je da onemogućavanje hyperthreadinga ne pruža nikakvu vrstu zaštite. Onemogućavanje hyperthreadinga usporit će računala. Gradi se noviji(Newer) hardver za suzbijanje mogućih MDS napada.

Je li vaše računalo osjetljivo na MDS?

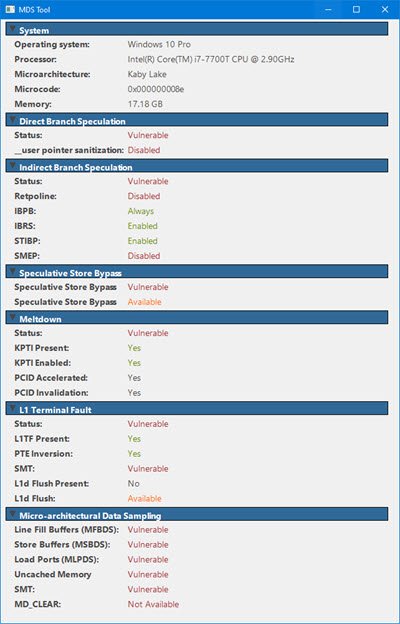

Provjerite(Verify) je li vaš sustav ranjiv. Preuzmite MDS alat(MDS Tool) s mdsattacks.com . Tamo ćete dobiti puno drugih informacija.

Kako zaštititi računala od MDS-a?

Gotovo svi operativni sustavi izdali su zakrpu koja bi se trebala koristiti uz Intelov(Intel) mikrokod kako bi se ranjivost spriječila. Na Windows OS - u se kaže da su ažuriranja od utorka(Tuesday) zakrpila većinu računala. Ovo, zajedno s Intelovim(Intel) kodom koji se ugrađuje u zakrpe operativnog sustava, trebao bi biti dovoljan da spriječi mikroarhitekturno uzorkovanje ( MDS ) da ugrozi vaša računala.

MDSAttacks website recommends disabling Simultaneous Multi-Threading (SMT), also known as Intel Hyper-Threading Technology, which significantly reduces the impact of MDS-based attacks without the cost of more complex mitigations. Intel has also provided CPU microcode updates, and recommendations for mitigation strategies for operating system (and hypervisor) software. We recommend you install the software updates provided by your operating system and/or hypervisor vendor.

Održavajte svoje računalo(a) ažuriranim. Ažurirajte svoj BIOS(Update your BIOS) i preuzmite najnoviji upravljački program(download the latest device driver) za svoj procesor s web- mjesta Intel(Intel) .

Ovu ranjivost je zakrpio Microsoft za svoju Windows liniju operativnih sustava. macOS je također dobio zakrpu 15. svibnja(May 15th) 2019. Linux je pripremio zakrpe, ali ih je potrebno zasebno preuzeti za mikroarhitekturno uzorkovanje podataka(Microarchitecture Data Sampling) ( MDS ).

Related posts

igfxEM modul je prestao raditi pogreška u sustavu Windows 11/10

Softver Intel Thunderbolt Dock ne radi u sustavu Windows 11/10

Što je Hyperthreading u CPU-u i kako funkcionira?

Intel Dual Band Wireless-AC 7260 adapter se stalno prekida

Pogreška aplikacije Igfxem.exe - Memorija se nije mogla pročitati

Kako upravljati ograničenjem upotrebe podataka u sustavu Windows 11/10

Intelova grafička upravljačka ploča ne otvara se u sustavu Windows 11/10

Udvostručite svoju WiFi brzinu na prijenosnim računalima i tabletima sa sustavom Windows s Intel mrežnim karticama

Zašto tvrtke prikupljaju, prodaju, kupuju ili pohranjuju osobne podatke

Objašnjeno Intel Optane upravljanje memorijom i pohranom

Kako omogućiti virtualizaciju u BIOS-u za Intel i AMD

Postavljanje BitLockera nije uspjelo izvesti pohranu BCD (podaci o konfiguraciji pokretanja).

Windows 11 u odnosu na Windows 10 na Intel Core procesorima 12. generacije

Pregledajte Intel Core i5-10600K: Izvanredan procesor srednjeg ranga!

ADATA XPG Lancer DDR5-5200 RAM recenzija: Izvrsno za Intel 12. Gen!

Kada kupujete prijenosno računalo za igre ili mini PC, nabavite ga s boljom video karticom, a ne s Intel Core i7 procesorom

Kako omogućiti ili onemogućiti Intel TSX sposobnost u sustavu Windows 10

Intel NUC10i5FNH recenzija: solidne performanse u malom obliku!

Testirajte svoj procesor pomoću Intelovog alata za dijagnostiku procesora

Najbolji proračunski procesori za igre u 2019. u usporedbi – Intel vs Ryzen za niske verzije