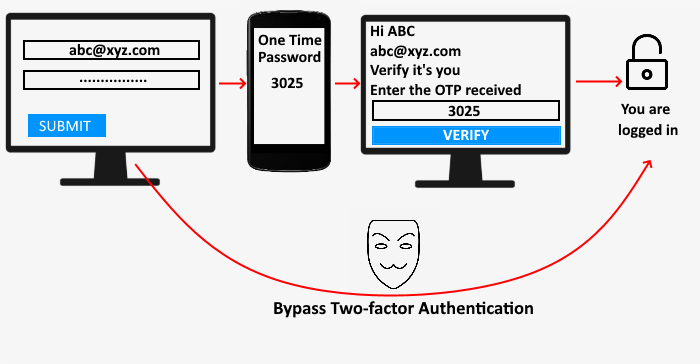

Kako hakeri mogu zaobići dvofaktorsku autentifikaciju

Možda mislite da omogućavanje dvofaktorske provjere autentičnosti na vašem računu čini 100% sigurnim. Dvofaktorska autentifikacija(Two-factor authentication) je među najboljim metodama zaštite vašeg računa. No možda ćete se iznenaditi kad čujete da vaš račun može biti otet unatoč tome što je omogućena autentikacija s dva faktora. U ovom članku ćemo vam reći različite načine na koje napadači mogu zaobići dvofaktorsku autentifikaciju.

Što je dvofaktorska provjera autentičnosti(Authentication) (2FA)?

Prije nego počnemo, pogledajmo što je 2FA. Znate da morate unijeti lozinku za prijavu na svoj račun. Bez ispravne lozinke ne možete se prijaviti. 2FA je proces dodavanja dodatnog sigurnosnog sloja vašem računu. Nakon što ga omogućite, ne možete se prijaviti na svoj račun samo unosom lozinke. Morate izvršiti još jedan sigurnosni korak. To znači da u 2FA web stranica provjerava korisnika u dva koraka.

Pročitajte(Read) : Kako omogućiti potvrdu u 2 koraka na Microsoft računu(How to Enable 2-step Verification in Microsoft Account) .

Kako radi 2FA?

Razumijemo princip rada dvofaktorske autentifikacije. 2FA zahtijeva da se potvrdite dva puta. Kada unesete svoje korisničko ime i lozinku, bit ćete preusmjereni na drugu stranicu, gdje morate pružiti drugi dokaz da ste vi prava osoba koja se pokušava prijaviti. Web stranica može koristiti bilo koji od sljedećih metoda provjere:

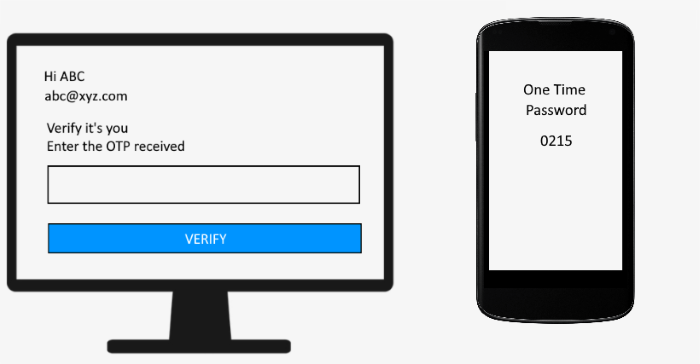

OTP (jednokratna lozinka)

Nakon unosa lozinke, web stranica vam govori da se potvrdite unosom OTP -a poslanog na vaš registrirani broj mobitela. Nakon unosa ispravnog OTP -a , možete se prijaviti na svoj račun.

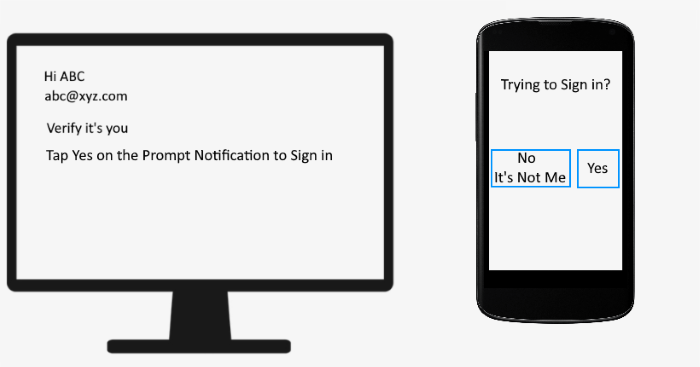

Brza obavijest

Brza obavijest prikazuje se na vašem pametnom telefonu ako je povezan s internetom. Morate se potvrditi pritiskom na gumb “ Da(Yes) ”. Nakon toga bit ćete prijavljeni na svoj račun na računalu.

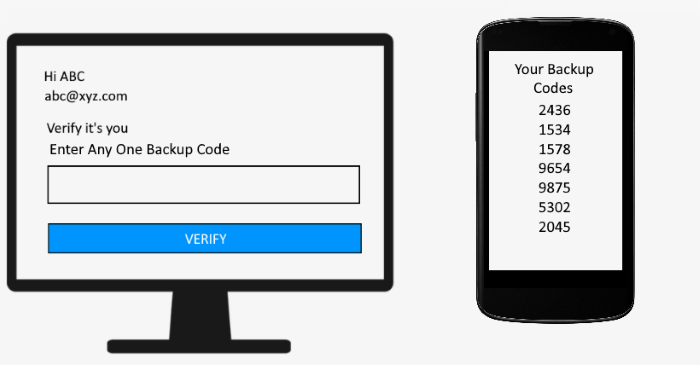

Rezervni kodovi

Pričuvni(Backup) kodovi korisni su kada gornje dvije metode provjere ne rade. Možete se prijaviti na svoj račun unošenjem bilo kojeg od pričuvnih kodova koje ste preuzeli sa svog računa.

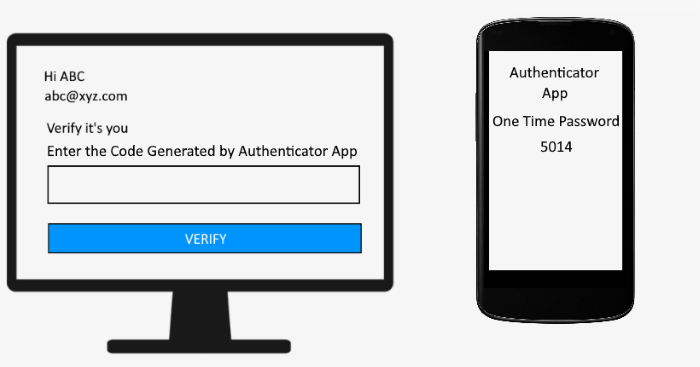

Aplikacija Autentifikator

U ovoj metodi morate povezati svoj račun s aplikacijom za autentifikaciju. Kad god se želite prijaviti na svoj račun, morate unijeti kod prikazan na aplikaciji za autentifikaciju instaliranu na vašem pametnom telefonu.

Postoji još nekoliko metoda provjere koje web-mjesto može koristiti.

Pročitajte(Read) : Kako dodati potvrdu u dva koraka na svoj Google račun(How To Add Two-step Verification To Your Google Account) .

Kako hakeri mogu zaobići dvofaktorsku autentifikaciju(Two-factor Authentication)

Bez sumnje, 2FA čini vaš račun sigurnijim. Ali još uvijek postoji mnogo načina na koje hakeri mogu zaobići ovaj sigurnosni sloj.

1] Krađa kolačića(Cookie Stealing) ili otmica sesije(Session Hijacking)

Krađa kolačića ili otmica sesije(Cookie stealing or session hijacking) metoda je krađe kolačića sesije korisnika. Nakon što haker uspije u krađi kolačića sesije, lako može zaobići dvofaktorsku autentifikaciju. Napadači poznaju mnoge metode otmice, kao što su fiksiranje sesije, njuškanje sesije, skriptiranje na više lokacija, napad zlonamjernog softvera, itd. Evilginx je među popularnim okvirima koje hakeri koriste za izvođenje napada čovjeka u sredini. U ovoj metodi, haker šalje phishing vezu korisniku koja ga vodi na stranicu za prijavu na proxy. Kada se korisnik prijavi na svoj račun pomoću 2FA, Evilginx bilježi njegove vjerodajnice za prijavu zajedno s kodom za provjeru autentičnosti. Budući da je Tužilaštvo(OTP)istječe nakon upotrebe i također vrijedi za određeni vremenski okvir, nema koristi od hvatanja autentifikacijskog koda. Ali haker ima kolačiće sesije korisnika, koje može koristiti za prijavu na svoj račun i zaobići dvofaktorsku autentifikaciju.

2] Generiranje duplikata koda

Ako ste koristili aplikaciju Google Authenticator , znate da ona generira nove kodove nakon određenog vremena. Google Authenticator i druge aplikacije za autentifikaciju rade na određenom algoritmu. Generatori slučajnog(Random) koda općenito počinju sa početnom vrijednošću za generiranje prvog broja. Algoritam zatim koristi ovu prvu vrijednost za generiranje preostalih vrijednosti koda. Ako je haker u stanju razumjeti ovaj algoritam, može lako stvoriti duplikat koda i prijaviti se na korisnički račun.

3] Brute Force

Brute Force je tehnika za generiranje svih mogućih kombinacija lozinki. Vrijeme za razbijanje lozinke grubom silom ovisi o njezinoj duljini. Što je lozinka duža, to je više vremena potrebno za njeno probijanje. Općenito, kodovi za provjeru autentičnosti imaju od 4 do 6 znamenki, hakeri mogu pokušati grubom silom zaobići 2FA. Ali danas je stopa uspješnosti napada grubom silom manja. To je zato što autentifikacijski kod ostaje valjan samo kratko vrijeme.

4] Društveni inženjering

Društveni inženjering je tehnika u kojoj napadač pokušava prevariti um korisnika i prisiljava ga da unese svoje vjerodajnice za prijavu na lažnu stranicu za prijavu. Bez obzira zna li napadač vaše korisničko ime i lozinku ili ne, može zaobići dvofaktorsku autentifikaciju. Kako? Da vidimo:

Razmotrimo prvi slučaj u kojem napadač zna vaše korisničko ime i lozinku. Ne može se prijaviti na vaš račun jer ste omogućili 2FA. Kako bi dobio kod, može vam poslati e-poruku sa zlonamjernom vezom, stvarajući strah da bi vaš račun mogao biti hakiran ako ne poduzmete hitnu akciju. Kada kliknete na tu vezu, bit ćete preusmjereni na stranicu hakera koja oponaša autentičnost izvorne web stranice. Nakon što unesete šifru, vaš će račun biti hakiran.

Sada, uzmimo još jedan slučaj u kojem haker ne zna vaše korisničko ime i lozinku. Opet(Again) , u ovom slučaju, šalje vam link za krađu identiteta i krade vaše korisničko ime i lozinku zajedno s 2FA kodom.

5] OAuth

OAuth integracija korisnicima pruža mogućnost prijave na svoj račun pomoću računa treće strane. Riječ je o poznatoj web aplikaciji koja koristi tokene za autorizaciju za dokazivanje identiteta između korisnika i pružatelja usluga. OAuth možete smatrati alternativnim načinom prijave na svoje račune.

OAuth mehanizam(OAuth) radi na sljedeći način:

- Mjesto A traži od web-mjesta B(Site B) (npr . Facebook ) token za autentifikaciju.

- Mjesto B(Site B) smatra da je zahtjev generirao korisnik i provjerava korisnički račun.

- Mjesto B(Site B) zatim šalje kod za povratni poziv i dopušta napadaču da se prijavi.

U gore navedenim procesima vidjeli smo da napadač ne zahtijeva samoprovjeru putem 2FA. Ali da bi ovaj mehanizam zaobilaženja funkcionirao, haker bi trebao imati korisničko ime i lozinku korisničkog računa.

Ovako hakeri mogu zaobići dvofaktorsku autentifikaciju korisničkog računa.

Kako spriječiti zaobilaženje 2FA?

Hakeri doista mogu zaobići dvofaktorsku autentifikaciju, ali u svakoj metodi im je potreban pristanak korisnika koji dobivaju prevarom. Bez prevare korisnika, zaobilaženje 2FA nije moguće. Stoga(Hence) biste trebali voditi računa o sljedećim točkama:

- Prije nego kliknete na bilo koju poveznicu, provjerite njezinu autentičnost. To možete učiniti tako da provjerite adresu e-pošte pošiljatelja.

- Napravite jaku lozinku(Create a strong password) koja sadrži kombinaciju abecede, brojeva i posebnih znakova.

- Koristite(Use) samo originalne aplikacije za autentifikaciju, kao što su Google autentifikator, Microsoft autentifikator itd.

- Preuzmite(Download) i spremite pričuvne kodove na sigurno mjesto.

- Nikada ne vjerujte phishing porukama e-pošte koje hakeri koriste da prevare umove korisnika.

- Ne dijelite sigurnosne kodove ni s kim.

- Postavite(Setup) sigurnosni ključ na svom računu, alternativu 2FA.

- Redovito mijenjajte lozinku.

Pročitajte(Read) : Savjeti kako hakere držati podalje od vašeg Windows računala(Tips to Keep Hackers out of your Windows computer) .

Zaključak

Dvofaktorska autentifikacija učinkovit je sigurnosni sloj koji štiti vaš račun od otmice. Hakeri uvijek žele dobiti priliku zaobići 2FA. Ako ste svjesni različitih mehanizama hakiranja i redovito mijenjate lozinku, možete bolje zaštititi svoj račun.

Related posts

Kako omogućiti dvofaktorsku autentifikaciju u Discordu

Kako ispravno postaviti opcije oporavka i sigurnosne kopije za dvofaktornu provjeru autentičnosti

Kako instalirati Drupal koristeći WAMP na Windows

Najbolji softverski i hardverski Bitcoin novčanici za Windows, iOS, Android

Besplatno postavite internetsku radio stanicu na Windows PC

Kako zaštititi lozinkom i osigurati pdf dokumente uz LibreOffice

Najbolji ruksaci za prijenosna računala za muškarce i žene

Što su virtualne kreditne kartice i kako ih i gdje dobiti?

Kako šifrirati i dodati lozinke u LibreOffice dokumente

Što su veliki podaci - jednostavno objašnjenje s primjerom

Savjeti za kupovinu Cyber ponedjeljka i crnog petka koje želite slijediti

SMS Organizator: SMS aplikacija koju pokreće strojno učenje

Kako stvoriti samopotpisane SSL certifikate u sustavu Windows 11/10

Zip datoteka je prevelika pogreška prilikom preuzimanja datoteka s DropBoxa

Najbolji besplatni softver za sigurno digitalno prijenosno računalo i online usluge

Microsoft Identity Manager: značajke, preuzimanje

Zaključani ste iz postavki Plex poslužitelja i poslužitelja? Evo popravka!

Savjeti, alati i usluge za upravljanje reputacijom na mreži

Whiteboard Fox je besplatna internetska ploča koja omogućuje dijeljenje u stvarnom vremenu

Razlika između analognih, digitalnih i hibridnih računala